为什么要回顾历史黑客事件?

每一次重大入侵都在提醒我们:攻击者并不遥远。把过去的漏洞、手法、代价梳理清楚,才能在下一次警报响起前,把风险降到更低。

(图片来源 *** ,侵删)

1988年:Morris蠕虫——互联网之一次“感冒”

- 攻击方式:利用Sendmail、Finger等服务的缓冲区溢出漏洞,自我复制并扩散。

- 影响规模:约10%的互联网主机瘫痪,6000+台计算机中招。

- 代价:1000万到1亿美元间接损失,直接催生了CERT/CC。

自问:为什么区区99行代码就能让全球 *** “打喷嚏”?

自答:当时系统默认开放调试模式、补丁意识薄弱,蠕虫只是放大了“信任所有人”的隐患。

1999年:Melissa宏病毒——邮件附件的潘多拉盒子

- 触发条件:用户打开Word宏文档,病毒自动转发给Outlook前50位联系人。

- 峰值流量:微软、英特尔、洛克希德·马丁等企业邮件服务器瞬间被淹没。

- 法律结果:作者David Smith被判20个月监禁,罚款5000美元。

自问:一封看似无害的“重要消息”为何能瘫痪全球邮件?

自答:宏语言权限过高,邮件客户端默认信任本地脚本,用户教育缺位。

2007年:爱沙尼亚国家级DDoS——数字战争雏形

- 攻击目标: *** 、银行、媒体网站,持续三周。

- 火力来源:全球超过百万台被控“肉鸡”,峰值流量高达90 Gbps。

- 政治背景:因搬迁苏军纪念碑引发与俄罗斯的外交摩擦。

自问:没有硝烟的“ *** 战”真的能让国家停摆吗?

自答:爱沙尼亚的经验证明,关键基础设施一旦集中上云,DDoS就能成为外交武器。

2013-2014:Yahoo 30亿账户泄露——沉睡的巨人醒来

- 泄露数据:姓名、邮箱、哈希密码、生日、安全问题答案。

- 时间跨度:攻击者早在2013年就潜伏,2014年才被发现。

- 并购影响:Verizon收购价因此下调3.5亿美元。

自问:为何攻击者能潜伏两年?

自答:日志分散、缺乏统一SIEM,内部红蓝对抗演练不足,导致异常流量被忽视。

2017:WannaCry勒索蠕虫——NSA武器库外泄的蝴蝶效应

- 核心漏洞:MS17-010“永恒之蓝” *** B远程代码执行。

- 传播速度:4小时内感染150国,30万台主机。

- 赎金模式:比特币钱包,3天未付款即翻倍。

自问:打补丁就能避免吗?

自答:部分机构仍在用Windows XP,且内网隔离策略薄弱,补丁无法覆盖全部资产。

(图片来源 *** ,侵删)

2020:SolarWinds供应链攻击——“信任链”的崩塌

- 入侵路径:黑客篡改Orion软件更新包,向1.8万家客户推送后门。

- 潜伏周期:长达9个月,期间窃取邮件、源代码、战略文件。

- 受害者:美国财政部、国土安全部、FireEye、微软等。

自问:如何验证更新包是否被篡改?

自答:启用代码签名验证、SBOM(软件物料清单)+哈希校验,定期轮换签名密钥。

如何防范数据泄露?七条实战建议

- 最小权限+零信任:员工、设备、API一律动态授权,不默认信任内网。

- 补丁管理自动化:用WSUS、Ansible、Chef等工具,72小时内完成高危补丁闭环。

- 邮件网关沙箱:对附件和URL进行动态行为分析,拦截0day宏病毒。

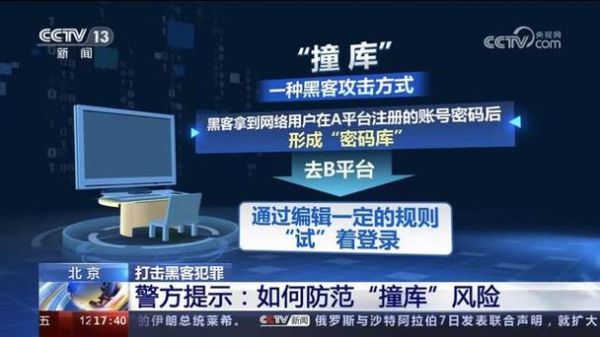

- 多因素认证全覆盖:VPN、Git、云控制台、数据库全部启用MFA,防止撞库。

- 日志集中+AI异常检测:ELK+Wazuh+UEBA组合,识别横向移动与数据外泄。

- 供应链安全审计:第三方库引入前做静态扫描、依赖树审查、签名验证。

- 定期红蓝对抗:每季度一次模拟攻击,验证备份恢复、应急响应、公关流程。

未来趋势:AI攻防与量子威胁

攻击者已用AI生成钓鱼邮件、绕过验证码;防御方也在用AI做流量清洗、行为画像。再过十年,量子计算可能破解RSA,企业需提前布局后量子加密算法(CRYSTALS-Dilithium、FALCON)。

历史不会简单重复,但总会押韵。把每一次入侵当作一次免费的红队演练,把每一次修复当作一次蓝队升级,才能在下一波浪潮到来时,依旧立于安全高地。

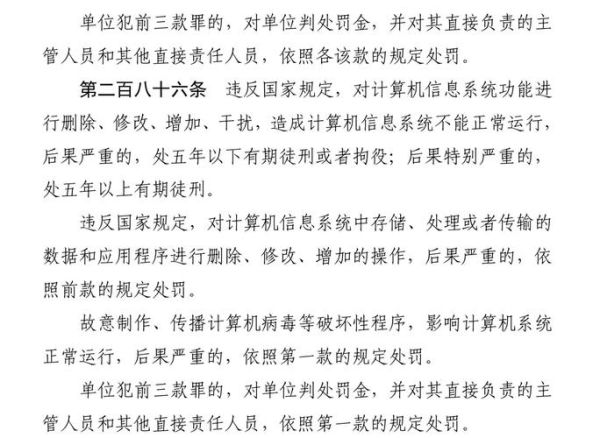

(图片来源 *** ,侵删)

评论列表